Especialistas em segurança cibernética lançaram luz sobre um novo grupo de crimes cibernéticos conhecido como ShadowSyndicate (anteriormente Infra Storm), que pode ter aproveitado até sete famílias diferentes de ransomware no ano passado.

“ShadowSyndicate é um ator de ameaça que trabalha com vários grupos de ransomware e afiliados de programas de ransomware”, disseram o Group-IB e Bridewell em um relatório técnico conjunto.

O ator, ativo desde 16 de julho de 2022, está vinculado a atividades de ransomware relacionadas às cepas Quantum, Nokoyawa, BlackCat, Royal, Cl0p, Cactus e Play, ao mesmo tempo que implanta ferramentas pós-exploração prontas para uso, como Cobalt Strike e Sliver bem como carregadores como IcedID e Matanbuchus.

As descobertas são baseadas em uma impressão digital SSH distinta (1ca4cbac895fc3bd12417b77fc6ed31d) descoberta em 85 servidores, 52 dos quais foram usados como comando e controle (C2) para Cobalt Strike. Entre esses servidores estão oito chaves de licença (ou marcas d'água) diferentes do Cobalt Strike.

A maioria dos servidores (23) está localizada no Panamá, seguido por Chipre (11), Rússia (9), Seicheles (8), Costa Rica (7), Chéquia (7), Belize (6), Bulgária (3) , Honduras (3) e Holanda (3).

O Group-IB disse que também encontrou sobreposições adicionais de infraestrutura que conectam o ShadowSyndicate às operações de malware TrickBot, Ryuk/Conti, FIN7 e TrueBot.

“Dos 149 endereços IP que vinculamos a afiliados do ransomware Cl0p, vimos, desde agosto de 2022, 12 endereços IP de 4 clusters diferentes mudarem de propriedade para ShadowSyndicate, o que sugere que há algum compartilhamento potencial de infraestrutura entre esses grupos”, disseram as empresas.

A divulgação ocorre no momento em que as autoridades policiais alemãs anunciam um segundo ataque direcionado contra atores associados ao grupo de ransomware DoppelPaymer, alguns dos quais foram alvo no início de março deste ano, executando mandados de busca contra dois suspeitos na Alemanha e na Ucrânia.

Os indivíduos, um ucraniano de 44 anos e um cidadão alemão de 45 anos, teriam assumido responsabilidades importantes dentro da rede e recebido receitas ilícitas dos ataques de ransomware. Seus nomes não foram divulgados.

O desenvolvimento também segue um comunicado conjunto emitido pelo Federal Bureau of Investigation (FBI) dos EUA e pela Agência de Segurança Cibernética e de Infraestrutura (CISA) sobre um ator de dupla extorsão chamado Snatch (anteriormente Team Truniger) que tem como alvo uma ampla gama de setores de infraestrutura crítica. desde meados de 2021.

“Os atores da ameaça Snatch empregam vários métodos diferentes para obter acesso e manter a persistência na rede da vítima”, disseram as agências, destacando sua evolução consistente de táticas e a capacidade do malware de escapar da detecção reiniciando os sistemas Windows no modo de segurança.

“Os afiliados do Snatch dependem principalmente da exploração de fraquezas no Remote Desktop Protocol (RDP) para força bruta e obtenção de credenciais de administrador nas redes das vítimas. Em alguns casos, os afiliados do Snatch procuraram credenciais comprometidas em fóruns/mercados criminosos.”

O Departamento de Segurança Interna (DHS) dos EUA, no seu último relatório de Avaliação de Ameaças Internas, observou que os grupos de ransomware estão continuamente a desenvolver novos métodos para melhorar a sua capacidade de extorquir financeiramente as vítimas, tornando 2023 o segundo ano mais lucrativo depois de 2021.

“Esses grupos aumentaram o uso de extorsão multinível, na qual criptografam e exfiltram os dados de seus alvos e normalmente ameaçam divulgar publicamente dados roubados, usar ataques DDoS ou assediar os clientes da vítima para coagir a vítima a pagar”, diz o relatório do DHS. disse.

Akira é um exemplo disso. O ransomware expandiu o seu alcance desde que emergiu como uma ameaça baseada no Windows em março de 2023 para incluir servidores Linux e máquinas virtuais VMWare ESXi, sublinhando a sua capacidade de se adaptar rapidamente às tendências. Em meados de setembro, o grupo atingiu com sucesso 110 vítimas nos EUA e no Reino Unido.

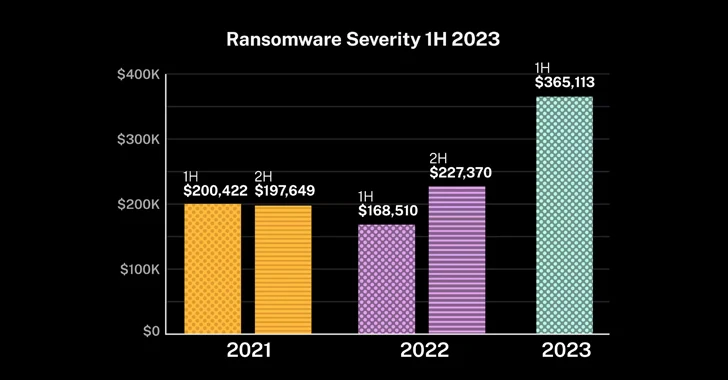

O ressurgimento dos ataques de ransomware também foi acompanhado por um aumento nas reclamações de seguros cibernéticos, com a frequência geral de reclamações aumentando 12% no primeiro semestre do ano nos EUA e as vítimas relatando um valor médio de perda de mais de US$ 365.000, um salto de 61%. a partir do segundo semestre de 2022.

“As empresas com mais de US$ 100 milhões em receitas tiveram o maior aumento na frequência e, embora outras faixas de receita tenham sido mais estáveis, também enfrentaram aumentos nos sinistros”, disse a empresa de seguros cibernéticos Coalition.

O fluxo constante no cenário de ameaças é melhor exemplificado por BlackCat, Cl0p e LockBit, que permaneceram como algumas das famílias de ransomware mais prolíficas e evolutivas dos últimos meses, visando principalmente pequenas e grandes empresas dos setores bancário, de varejo e de transporte. O número de grupos ativos de RaaS e relacionados a RaaS cresceu 11,3% em 2023, passando de 39 para 45.

Um relatório da eSentire da semana passada detalhou dois ataques LockBit nos quais o grupo de crime eletrônico foi observado aproveitando as ferramentas de monitoramento e gerenciamento remoto (RMM) expostas à Internet das empresas vítimas (ou as suas próprias) para espalhar o ransomware pelo ambiente de TI ou empurrar aos seus clientes a jusante.

A confiança nessas técnicas de viver fora da terra (LotL) é uma tentativa de evitar a detecção e confundir os esforços de atribuição, combinando o uso malicioso e legítimo de ferramentas de gerenciamento de TI, disse a empresa canadense.

Em outro caso de ataque BlackCat destacado pela Sophos este mês, os invasores foram vistos criptografando contas de armazenamento do Microsoft Azure após obter acesso ao portal Azure de um cliente não identificado.

“Durante a invasão, os agentes da ameaça foram observados aproveitando várias ferramentas RMM (AnyDesk, Splashtop e Atera) e usando o Chrome para acessar o cofre LastPass instalado do alvo por meio da extensão do navegador, onde obtiveram o OTP para acessar a conta Sophos Central do alvo. , que é usado pelos clientes para gerenciar seus produtos Sophos", disse a empresa.

“O adversário então modificou as políticas de segurança e desativou a proteção contra adulteração no Central antes de criptografar os sistemas do cliente e as contas remotas de armazenamento do Azure por meio de ransomware executável com a extensão .zk09cvt.”

À medida que o cenário de ameaças continua a testemunhar uma mudança de atores emergentes, efêmeros, em desenvolvimento e estabelecidos, novas estatísticas da GuidePoint Security e do NCC Group revelaram um declínio de >20% nos ataques de ransomware em agosto de 2023, impulsionado principalmente pelo fato de que o ataque em massa do Cl0p a exploração do aplicativo MOVEit Transfer pode estar chegando ao fim.

Em 26 de setembro de 2023, o número de organizações conhecidas por terem sido afetadas pelo hack MOVEit cresceu para 2.120, enquanto o número de indivíduos afetados ultrapassou 62 milhões, de acordo com a Emsisoft.

O peso pesado do ransomware Lockbit foi responsável por 124 dos 380 ataques em agosto, marcando um aumento significativo mês a mês em relação às 41 vítimas do mês anterior. BlackCat, Akira e 8Base ficaram em segundo, terceiro e quarto lugares com 39, 36 e 34 ataques, respectivamente. O Cl0p, por outro lado, publicou os dados de quatro vítimas, abaixo das 90 em junho e das 170 em julho.